Kes mangsa godam di alam siber sering berlaku, malah sekarang semakin banyak kes-kes berlaku terutamanya kehilangan akaun, kehilangan duit dalam akaun, penggunaan data peribadi dan sebagainya. Jika ingin membanteras pengodam-pengodam ini amatlah sukar sekali kerana terdapat begitu banyak penggodam baru yang bakal muncul.

Salah satu cara mengatasinya adalah kita mestilah mengetahui kehendak penggodam, dan apa yang dikerjakan oleh mereka. Dengan itu, kita dapat tahu apa yang harus kita lindungi jika melayari internet. Apa-apa langkah keselamatan amatlah perlu untuk mengelakkan diri anda menjadi mangsa godam.

Foto: Google Image

Apa yang kita harus ketahui ialah, info penting dalam kerja-kerja mereka:

Kemahiran Asas Penggodam – Password Hacking 2

Kemahiran Asas Penggodam – Password Hacking sudah masuk bahagian kedua. Hackers? Mari kita terangkan dengan lebih lanjut berkenaan dengan kemahiran asas hacker ini. Kerana apa? Kerana bahagian majoriti dari kehendak penggodam ialah nama pengguna (username) dan KATA LALUAN (password).

Foto: Google Image

Terlebih dahulu, mari kita lihat apa maksud Password Hacking:

Password Hacking ialah proses untuk mendapatkan atau mencuri kata laluan daripada data di dalam sistem, atau data yang bergerak melalui sistem.

1. Passive Online Attack

Wire Sniffing

Cara mendapatkan kata laluan melalui ‘sniffing’. Kata laluan didapatkan semasa proses ‘authentication’. Bagi senang anda faham, semasa anda memasukkan kata laluan, data dihantar keluar dan semasa ia dihantar itulah data tersebut ‘diambil’ oleh penggodam. Penggodam hanya perlu menunggu sahaja kata laluan dimasukkan, dan ia ‘diambil’ semasa kata laluan itu sedang ‘disahkan’ oleh sistem..

Man In The Middle

Dalam kaedah ini, penggodam akan ‘berada ditengah-tengah’ antara server dan pengguna, dengan ‘mengganggu’ trafik yang sedang bergerak, menangkapnya (capture) dan mengembalikannya kepada server.

Client —– Attacker —– Server

Tengok carta alir tersebut, penggodam akan berada di tengah-tengah laluan trafik, dan berupaya mendapatkan apa sahaja data yang bergerak melaluinya dan termasuklah kata laluan.

Replay Attack

Penggodam tidak perlu memecahkan kata laluan atau ‘membacanya’ seperti dalam kaedah “Man In The Middle”, tetapi hanya perlu ‘menyimpan’ kata laluan dan menggunakannya semula semasa proses pengesahan identiti.

Contoh:

Katakan Encik A ingin mengesahkan Identitinya kepada Encik B, maka Encik B akan meminta kata laluan dari Encik A sebagai tanda pengesahan. Sementara itu, Encik C memerhatikan ‘perbualan’ ini dan kemudian menyimpan kata laluan Encik A. Selepas sesi itu tamat, Encik C datang kepada Encik B dan menyamar sebagai Encik A serta memberikan kata laluan tadi. Pernah dengar tentang ini kan?

google image

2. Active Online Attack

Password Guessing:

Cara ini cuma berkesan untuk kata laluan yang LEMAH sahaja. Dalam kaedah ini, seorang penggodam akan membina rangkaian kata dan nama yang akan digabungkan bersama sebagai kata laluan. Penggodam akan menggunakan sejenis program/perisian yang akan memberikan ratusan bahkan ribuan kata dan nama setiap saat.

3. Offline Attack

Dictionary Based Attack @ Dictionary Attack

Cara paling ringkas dan pantas. Digunakan untuk mendapatkan kata laluan yang diambil dari kamus. Ia hanya berkesan untuk kata laluan lemah yang tidak mempunyai nombor serta simbol.

Hybrid Attack

Cara yang digunakan sekiranya kaedah Dictionary Attack, tidak berkesan dengan menambahkan nombor atau simbol selepas setiap perkataan. Contohnya ada sesetengah orang yang akan menambah nombor ‘1’ selepas perkataan yang dipilihnya untuk dijadikan kata laluan (to meet the strong password requirement).

Brute Force Attack

Cara yang paling banyak memakan masa. Cara ini akan mencuba kesemua nombor, simbol , huruf besar atau kecil sebagai kata laluan. Oleh itu, ia sangat memakan masa yang lama. Namun, cara ini efektif jika diberikan masa yang diperlukan bersama spesifikasi komputer yang bagus.

Syllable Attack

Gabungan dari kaedah Dictionary dan Brute Force Attack. Cara ini digunakan sekiranya perkataan yang digunakan tiada di dalam kamus. Penggodam akan menggunakan gabungan perkataan yang ada dalam kamus dan kaedah yang lain untuk mendapatkannya.

Rule Based Attack

Digunakan sekiranya penggodam mempunyai sedikit maklumat mengenai kata laluan yang ingin diperolehi. Cara ini adalah cara yang paling bagus kerana penggodam tahu jenis kata laluan yang digunakan dan ia melibatkan kaedah Brute Force, Dictionary dan Syllable Attack..

Terdapat dua lagi kaedah Offline Attack iaitu Pre-Computed Hash dan Rainbow Attack.

Non-Technical Attack

google image

Social Engineering (SE)

Satu kaedah berkomunikasi dengan orang lain sama ada secara berdepan atau melalui perbualan telefon dan memperdayakan mereka untuk memberikan maklumat sulit, seperti kata laluan. SE bergantung kepada sifat kepercayaan, sifat baik manusia, dan sifat ingin membantu orang lain atau diri sendiri. Selalunya mereka ini bekerja di bahagian HELP DESK dan akan selalu menjadi mangsa atau sasaran, kerana kerja mereka adalah untuk MENOLONG orang lain. Proses reset semula kata laluan adalah kerja mereka (selalunya). Kaedah terbaik menanganinya ialah dengan mengadakan latihan kesedaran keselamatan dan prosedur yang selamat untuk mengembalikan kata laluan kepada pengguna.

Shoulder Surfing

Mungkin bunyinya lawak, kelakar, nak tergelak atau “aik..teknik ni pun boleh kira jugak ke?” Tapi terimalah hakikat bahawa teknik ini juga adalah teknik paling berkesan dan kerap digunakan oleh penggodam iaitu dengan MELIHAT SESEORANG MENAIP KATA LALUAN di sebalik atau di belakang bahunya. Cara ini juga telah banyak membantu, tidak lupa juga membawa masalah kepada pengguna yang lalai.

Dumpster Diving

Cara ini juga memanipulasi kecuaian manusia dengan “MEMBELEK TONG SAMPAH” untuk mendapatkan maklumat peribadi/sulit seperti kata laluan yang mungkin ditulis di atas sekeping kertas. Tidak percaya? Terpulang kerana ia memang teknik yang wujud dan telah lama dipraktikkan oleh penggodam.

Oleh sebab itu mesin meracik kertas (paper shredding machine) tercipta.

Adakah anda sudah faham tentang kerja-kerja penggodam? Seterusnya mari kita pelajari cara untuk mengatasi mereka supaya anda tidak menjadi mangsa siber.

Antara cara mengatasi jenayah siber ialah:

google image

Firewall

Benteng pertama untuk melindungi komputer adalah Firewall. Windows sudah menyediakan Firewall pada semua sistem operasinya. Sila aktifkan Windows Firewall dengan klik pada Control Panel > Windows Firewall.

Setelah Firewall diaktifkan, setiap komputer perlulah mempunyai Antivirus. Tidak kira berbayar atau percuma, ia sangat penting untuk perlindungan setiap masa komputer anda. Contohnya, antivirus seperti Avira, Kaspersky, AVG dan Sophos.

google image

Hidupkan Spam Blocker.

Kebanyakkan penyedia internet ada menyediakan fungsi spam blocker untuk mencegah mesej-mesej yang tidak diperlukan seperti spam dan phishing email masuk terus ke inbox. Jadi, anda tidak menerima mesej-mesej palsu dan mampu mengelakkan anda dari tertipu.

Kaedah penyulitan (encryption)

Kaedah ini bermaksud di mana setiap data penting perlu melalui proses penyulitan menggunakan perisian tertentu di internet.

Anda sendiri perlu berhati-hati dengan laman web yang meminta maklumat peribadi.

Laman web yang meminta maklumat peribadi adalah kes amat kerap berlaku dan banyak berlaku dalam jenayah siber di Malaysia. Laman web yang dilayari harus diyakini 100% sebelum memberikan sebarang maklumat peribadi.

Jika membuat pembelian secara dalam talian (online), proses pembayaran perlu selamat. Contohnya transaksi antara bank perlu dalam format https:// atau TRUSTe atau VeriSign. Jika ragu-ragu dengan proses transaksi, tinggalkan sahaja. Anda harus lebih berjaga-jaga tentang ini.

Jangan terpedaya dengan janji manis. Cepat sangat cair jika diberi hadiah dan umpan wang. Khas untuk wanita, banyak kes berlaku di Malaysia yang membabitkan warga asing yang menipu golongan wanita. Mereka meminta wang dan ditaburi dengan sejuta janji manis. Penyelesaiannya, jangan syok sendiri.

Tinggalkan sahaja email spam dalam akaun email. Spam yang telah dianalisa oleh penyedia email seperti Gmail dan Yahoo Mail adalah 99.99% tepat. Cubaan membaca dan percaya pada email spam adalah satu tindakan kurang bijak.

Tinggalkan sahaja sesuatu tawaran yang terlalu bagus untuk dipercayai.

Jangan pasang Toolbar atau perisian yang kita muat turun dari internet tanpa mengetahui tujuan perisian tersebut. Kerana bimbang ianya adalah adware yang cuba mencuri data peribadi secara senyap. Ini adalah kategori jenayah siber yang amat pintar untuk menipu kita.

Sumber: Facebook/MalaysianInformationTechnology , Putehpunyacerita.blogspot.my

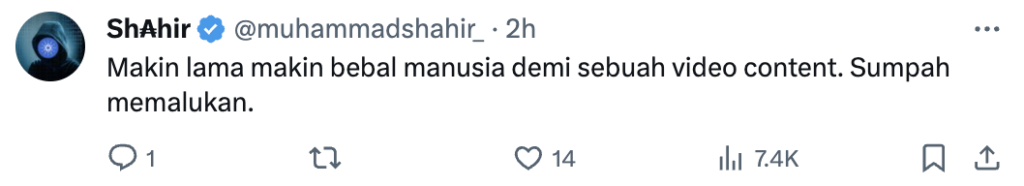

The post Ketahui “Taktik Penggodam” Dan Cara Untuk Mengatasi Dari Menjadi Mangsa Siber appeared first on Aliff Channel.

0 comments:

Post a Comment